Das hier genannte Phishing hat leider nichts mit dem leckeren Weihnachtskarpfen gemeinsam. In dem folgenden Sicherheitshinweis handelt es sich um eine gut gemachte Methode zur Abfischung von E-Mail-Account Daten mit E-Mail-Adresse und Password. Auch der Zeitpunkt ist nicht ganz zufällig gewählt.

Der Zeitpunkt!

Kurz vor Weihnachten haben Onlineshops Hochkonjunktur. Viele gehen auf Geschenketour, um noch schnell etwas Passendes zu ergattern. Hinzu kommen die Tage nach den „Black-Friday“ Wochen Ende November.

In Betrieben und Einrichtungen haben die Buchhaltungen voll zu tun, denn jeder möchte pünktlich in seinen lang ersehnten Urlaub.

Auf diesen Monat „Dezember“ haben sich Cyberbanditen elf Monate gut vorbereitet. Durch das Jahresendgeschäft und die Einkaufstouren flattern jede Menge Rechnungen, Spam-Mails etc. in das E-Mail-Postfach, die alle noch bearbeitet werden müssen.

Durch die Menge an E-Mails und den Zeitdruck alles noch zu bearbeiten, klickt in so einem Moment auch mal ein ansonsten sensibler und aufmerksamer Benutzer auf etwas, was in dem Moment bekannt und vertraut erscheint.

Wie es passiert!

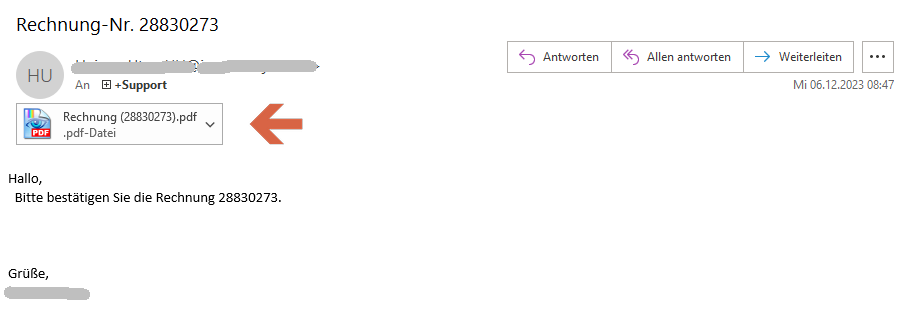

Pünktlich zum Nikolaustag wurde uns eine solche E-Mail mit Anlage in den Stiefel (Postfach) gepackt, die unser Cyberlabor analysiert hat

Vorab sei erwähnt, dass bei dieser Masche kein Antivirus-Schutzprogramm wirksam wird. Weder in der E-Mail noch im PDF befindet sich ein Schadcode, der durch ein Schutzprogramm bemerkt werden könnte. Auch der Absender ist korrekt angegeben und die Mail stammt auch von dem dafür zuständigen E-Mail-Anbieter, wie z.B. gmx.de oder web.de.

Die Absenderadresse erweckt den Eindruck, dass es sich um einen vertrauten Absender handelt. Also nicht wie sonst häufig irgendwelche E-Mail-Adressen. Auch die Rechnung ist diesmal als ordnungsgemäßes PDF und nicht wie früher als Worddokument (was ja u.a. buchhalterisch nicht korrekt ist) angehängt.

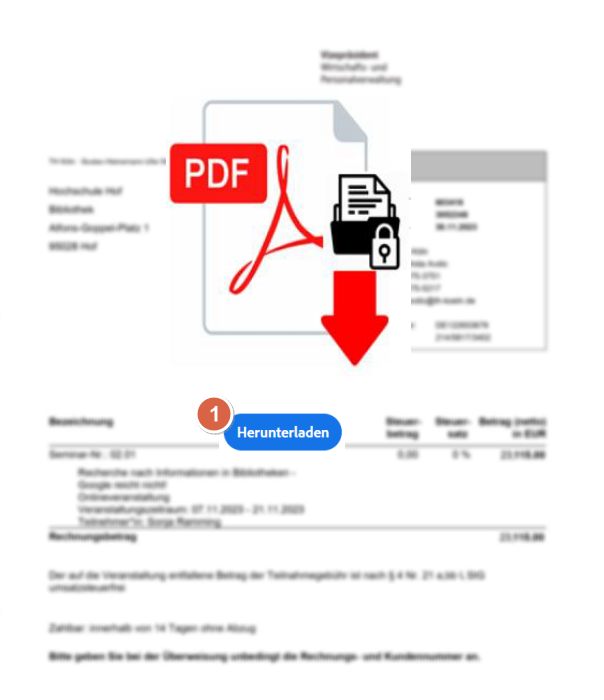

Öffnet man die Anlage, so ist auch eine Rechnung zu erkennen, die unscharf dargestellt wird (1). Wie bereits erwähnt, passiert bis dato erstmal nichts.

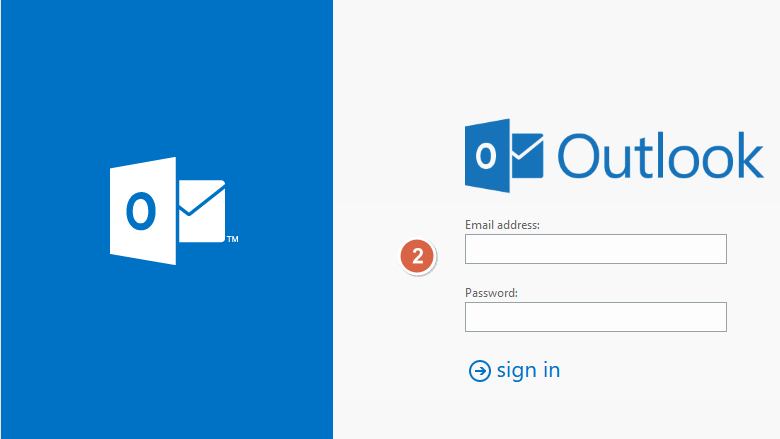

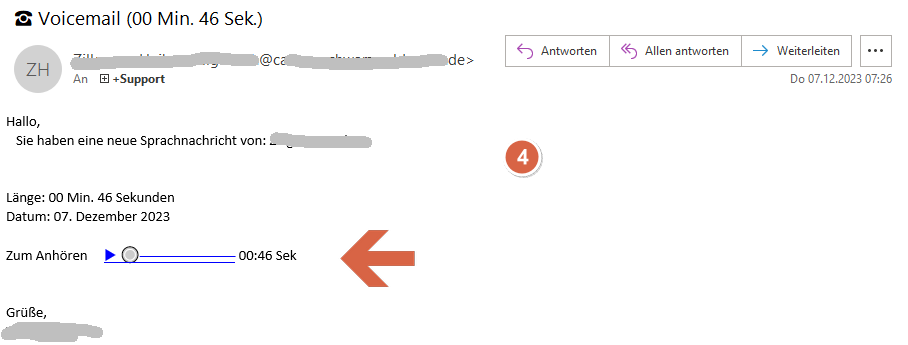

Da es sich um einen wichtigen Beleg handeln könnte, der ggf. buchhalterisch noch zeitnah verbucht werden muss, betätigt der Benutzer den Link zum Herunterladen (1) und landet auf dem Portal für Outlook-Web-Access (OWA). Was für ein Service (2) – denn OWA ist u.a. für viele als alternative zum lokalen Microsoft Outlook bekannt, gerade im Zusammenhang mit Homeoffice.

Der Benutzer denkt sich dabei nichts weiter, gibt seine E-Mail-Account Daten ein (2) und erhält nach dem Absenden einen Fehlerhinweis, dass etwas nicht geklappt hat.

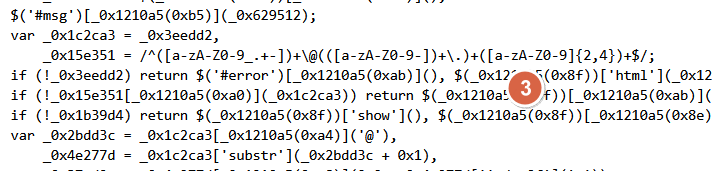

Was der Benutzer nicht bemerkt hat, dass es sich hierbei um eine von den Cyberbanditen präparierte Webseite handelt, die zwar auch das OWA korrekt abbildet, aber die Eingaben abgefischt und auf einen anderen Server zwischengespeichert (3).

Beim zweiten Versuch sich anzumelden, landet der Benutzer auf dem korrekten OWA Portal, wo die Anmeldung dann klappt. Allerdings sind die Benutzerdaten bereits bei den Cyberbanditen.

Identität in Gefahr!

Wird die Kompromittierung nicht erkannt, kann die eigenen Identität für fremde Aktivitäten missbraucht werden. Sind Zugangsdaten einmal gestohlen, macht das ein Konto anfällig für zahlreiche weitere Angriffe. Die Cyberbanditen hätten so Zugriff auf den E-Mail-Verkehr, um weitere Aktionen zu planen. Sie könnten zum Beispiel im Namen des Account Benutzers Nachrichten versenden und tiefgreifende Manipulationen und Aktionen durchführen.

Mit großer Wahrscheinlichkeit sind bereits jetzt schon Einrichtungen, Organisationen und Betriebe betroffen!

Noch nicht alles!

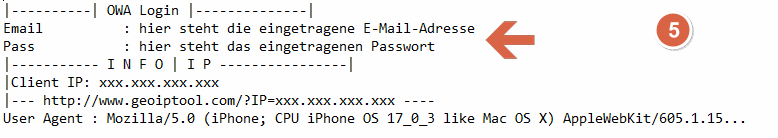

Die Analyse ergab u.a., dass zusätzlich zu den Benutzerdaten die IP-Adresse des Besuchers gespeichert wird und mit „geoiptool.com“ zur Standortübersicht verknüpft werden.

Des Weiteren wurde ein gehackter Webserver dafür missbraucht, die abgefischten Daten zwischenzuspeichern – was u.a. für eine gute Organisierung spricht.

Auch die Absender stammen in der Regel von zuvor kompromittierten (gehaeckten) E-Mail-Accounts. Dadurch landen viele Nachrichten nicht im Spamordner und scheinen vertraut/bekannt zu sein.

Datenschutz eingehalten: Alle Datenübermittlungen erfolgen durch TLS (Transportverschlüsselung) datenschutzkonform.

Tipp!

Alle Benutzer sollten diese Information zur Sensibilisierung (Aufmerksamkeit) erhalten. Falls sich jemand im Nachhinein nicht sicher ist, ob er betroffen ist, sollte sich dieser schnellstens an einen Verantwortlichen wenden.

IT-Verantwortliche sollten ihre Systeme auf Ungewöhnlichkeiten monitoren und analysieren.

Benutzer sollten ihr Postfach per OWA prüfen und ggfs. das Kennwort ändern. Wichtig ist u.a. auch in den Einstellungen auf Kopie-Empfänger zu prüfen.

Es werden auch andere E-Mail-Portale (nicht nur OWA) nachgestellt und die E-Mail-Nachricht kann sich ändern (4). Seien Sie wachsam und vorsichtig, auch bei ähnlichen Nachrichten.

Sicherheit geht vor Geschwindigkeit – lieber im Zweifel nachfragen!

Frohe Weihnachten und bleiben Sie Safe!

Update:

Ansicht der Daten die abgefangen werden (5).